Exo7Math 11 years ago

Chapitre "Cryptographie" - Partie 2 : Le chiffrement de Vigenère Plan : Chiffrement mono-alphabétique ; Le chiffrement de ...

mathsetmethodes 3 years ago

Vous pouvez retrouver le lien de toutes les vidéos sur le site https://www.mathsetmethodes.fr/ Elles sont classées par niveau puis ...

Rigny117 3 years ago

Astuces et tutoriels 4 years ago

Cette vidéo présente la première présentation de la partie 2 de la série Sécurité informatique. La deuxième partie présente la ...

Udacity 9 years ago

In this video, you'll get a comprehensive introduction to the Vigenere Cipher. Whether you're a beginner or looking to refine your ...

ScienceEtonnante 3 years ago

Je vous présente une technique redoutable pour déchiffrer les messages codés, technique malgré tout très simple à programmer ...

Algomius 2 years ago

Cette vidéo explique comment les chiffrages César, affine et Vigenère peuvent être attaqués. En comprenant les étapes ...

Mickaël Dupont A year ago

Présentation du chiffre de Vigenère 🗝️ 0:00 Introduction 0:29 Prérequis et objectifs 1:27 Historique 2:36 Fonctionnement 5:27 ...

Exo7Math 11 years ago

Chapitre "Cryptographie" - Partie 1 : Le chiffrement de César Plan : César a dit... ; Des chiffres et des lettres ; Modulo ; Chiffrer et ...

mathsetmethodes 3 years ago

Vous pouvez retrouver le lien de toutes les vidéos sur le site https://www.mathsetmethodes.fr/ Elles sont classées par niveau puis ...

Yvan Monka 2 years ago

Dans cette vidéo, tu pourras t'entraîner à coder et décoder des phrases à l'aide d'un chiffrement affine (Cryptographie).

Yacine Amier 4 years ago

Crypto Thérapie 6 years ago

Voici quelques liens utiles: Le chiffrement XOR : https://fr.wikipedia.org/wiki/Fonction_OU_exclusif Les distances de Hamming ...

mathsetmethodes 3 years ago

Vous pouvez retrouver le lien de toutes les vidéos sur le site https://www.mathsetmethodes.fr/ Elles sont classées par niveau puis ...

iTeam Academy 8 years ago

شرح كامل للتشفير و فك التشفير عن طريق شيفرة Vigenere Cipher بطريقة مبسطة مع حل مثال. Information Security and Privacy ...

Astuces et tutoriels 4 years ago

Cette vidéo présente la première présentation de la partie 2 de la série Sécurité informatique. La deuxième partie présente la ...

Professor AJ 4 years ago

The decryption process for the Rail Fence Cipher involves reconstructing the diagonal grid used to encrypt the message. We start ...

Schraf : Maths-info 6 years ago

Cette seconde vidéo sur la cryptographie montre comment chiffrer des messages à l'aide du code de Vigenère (Utilisation d'un ...

HyperPomme-Paris 4 years ago

Insertion d'un tableau et remplissages automatiques, mise en application d'une grille de Vigenère.

touch 4 years ago

on programmer une application java que fait chiffrement et déchiffrement d'un lettre ou d'un mot par la méthode affine.

Fady Dawra 4 years ago

Astuces et tutoriels 4 years ago

Cette vidéo présente la première présentation de la partie 2 de la série Sécurité informatique. La deuxième partie présente la ...

Algomius 2 years ago

Cette vidéo explique comment fonctionne le chiffrage avec l'algorithme du masque jetable. Nous allons expliquer le principe et ...

Devoxx FR 3 years ago

Nous utilisons tous les jours de la cryptographie, mais savons-nous ce qui se passe lorsque : nous nous connectons à un site ...

Hafnium - Sécurité informatique 5 years ago

S'abonner à la lettre du hacker (gratuit) : https://www.hacking-autodidacte.fr/lp Vous recevrez des e-mails confidentiels 1 à 3 fois ...

CSE concepts with Parinita 5 years ago

Rail fence cipher encryption and decryption is explained here with fully solved example in cryptography. In this video of CSE ...

mathsetmethodes 3 years ago

Vous pouvez retrouver le lien de toutes les vidéos sur le site https://www.mathsetmethodes.fr/ Elles sont classées par niveau puis ...

Mathématiques Sciences 7 years ago

Lien vers le cours que j'ai conçu : https://drive.google.com/file/d/1tP1_hVpg8C3lgN020_4p3tvjN0RE8BbO/view?usp=drivesdk.

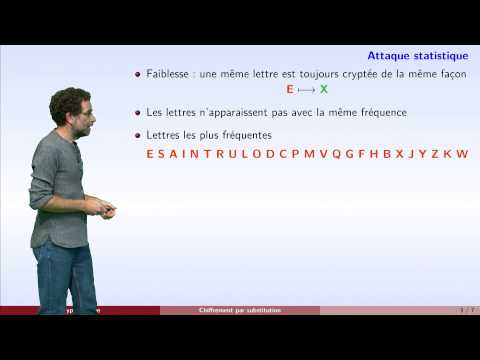

Paf LeGeek 9 years ago

Introduction au chiffrement par substitution avec brouillage des fréquences.

Association MATh.en.JEANS 3 years ago

Présentation du sujet "Codage et décodage" par l'atelier du Collège Kieffer (Bitche) Codages à l'aide de quatre méthodes : par ...

Exo7Math 11 years ago

Chapitre "Cryptographie" - Partie 6 : Le chiffrement RSA Plan : Calcul de la clé publique et de la clé privée ; Chiffrement du ...

Musée du Louvre 2 years ago

Conférence par Grégory Chambon (EHESS) Rediffusion du colloque « 1822/2022 Autour de Champollion : Déchiffrements d'hier ...

Astuces et tutoriels 4 years ago

Cette vidéo présente la première présentation de la partie 2 de la série Sécurité informatique. La deuxième partie présente la ...

jaicompris Maths 8 years ago

Objectifs: - Savoir utiliser les congruences pour coder un message - Savoir trouver un inverse avec des modulos - Savoir décoder ...

Pierre d'HUY 8 years ago

Cette formation dresse un court inventaire de la cryptographie à travers l'histoire cherchant à montrer l'évolution des ...

Schraf : Maths-info 6 years ago

Cette première vidéo sur la cryptographie montre comment chiffrer des messages à l'aide du codage bien connu de César ...

![[C] Cryptage de texte !](https://i.ytimg.com/vi/xO6XzUH9-oE/hqdefault.jpg)

Black List Compute 4 years ago

Bonsoir à tous on se retrouve pour mon retour, avec l'implémentation du code César dans le langage de programmation C ! Si ...

Techno 3 years ago

Dans cette vidéo nous parlerons de la cryptographie, du chiffrement, du hachage, de la cryptologie et de la cryptanalyse. Dans la ...

Tuto informatique 2 years ago

java #datastructures Cours d'école polytechnique : Codage de César Cette vidéo est présentée par Dominique Rossin.

Cours Ingénierie 2 years ago

Dans cette vidéo, on implémente une application qui a pour but de charger une image, également de la crypter à travers une clé ...

Comment Faire ? A year ago

Depuis l'invention de l'écriture, l'homme s'est toujours servi des codes et des chiffres pour brouiller ses messages. Les Grecs et ...

Arthurus 5 years ago

Dans cette vidéo nous allons voir le chiffrement par substitution qui consiste à remplacer chacune des lettres par une autre.

Codigo 4 years ago

Dans cette vidéo, vous apprenez à créer des messages secrets avec Python! Si vous avez des questions, n'hésitez pas à les ...

Thivent Besson 6 years ago

Un exemple de chiffrement dans le Shell de python.

jaicompris Maths 6 years ago

Coder et décoder un message à l'aide d'un chiffrement de Hill - matrice & congruence - Etudier un exemple de chiffrement ...

Astuces et tutoriels 4 years ago

Cette vidéo présente la première présentation de la partie 2 de la série Sécurité informatique. La deuxième partie présente la ...

Formations Excel, Access et bien d'autres 8 years ago

Ce programme VBA Excel permet d'encoder un message confidentiel avec des caractères spéciaux qui ne peuvent pas être ...

Exo7Math 11 years ago

Chapitre "Cryptographie" - Partie 4 : La cryptographie à clé publique Plan : Le principe de Kerckhoffs ; Fonctions à sens unique ...

timruff 7 months ago

overthewire krypton 4à5 #overthewire #informatique #cybersécurité #cybersecurity #chiffrement #linux #ctf #vigenère.

PenlightClic 2 years ago

Cette deuxième Partie passe en revue les Principes et les Applications de la Cryptographie Moderne Numérique à une Clé ...